عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک اخلاقی : آموزش اسکن شبکه ها “:

مقدمه

۱- خوش آمدگویی

۲- چیزهایی که باید بدانید

۳- هک قانونی

۴- نصب شبکه مجازی

فصل اول – بررسی و روش شناسی اسکن

۱- طرح ریزی اسکن

۲- تکنیک های اسکن

۳- اسکن در برابر تست نفوذ

۴- اسکن کردن شبکه های IPv6

۵- راه های مقابله با اسکن پورت ها

فصل دوم – شناسایی سیستم های زنده با استفاده از پروتکل ها

۱- دست دهی سه طرفه

۲- flag های TCP

۳- اسکن های Idle

۴- اسکن و پرسش از DNS

۵- اسکن با استفاده از ICMP

فصل سوم – طرح ریزی کردن شبکه

۱- ایجاد طرح شبکه با Nmap

۲- شناسایی سیستم عامل غیرفعال

۳- SSDP برای شناسایی

۴- دیگر ابزارهای Network Mapping

فصل چهارم – اسکن آسیب پذیری

۱- آشنایی با اسکن آسیب پذیری

۲- کشف آسیب پذیری با Acunetix

۳- اسکنرهای تجاری و رایگان

فصل پنجم – ابزارهای اسکن کردن

۱- استفاده از hping

۲- اسکن کردن با Nikto

۳- ابزارهای NetScan

فصل ششم – فرار از شناسایی شدن

۱- سیستم های تشخیص نفوذ

۲- استفاده از اسکن IP Fragmentation

فصل هفتم – مخفی کردن و جعل

۱- مخفی شدن با مسیریابی پیازی

۲- Proxifier و SocksChain

۳- راه های مقابله با جعل آدرس IP

فصل هشتم – تونل زنی

۱- HTTP

۲- SSH

۳- دفاع در برابر تونل زنی

فصل نهم – نتیجه گیری

عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک اخلاقی : آموزش نفوذ به سیستم ها “ :

مقدمه

۱- خوش آمدگویی

۲- چیزهایی که باید بدانید

۳- هک قانونی

فصل اول – آشنایی با هک سیستم

۱- فراهم کردن زمینه

۲- اهداف هک کردن

۳- تایید اعتبار یک کاربر

فصل دوم – دسترسی پیدا کردن

۱- به دست آوردن پسوردها

۲- تکنیک های کرک کردن پسورد

۳- ایجاد جداول رنگین کمانی

۴- دفاع در برابر حملات پسورد

فصل سوم – بالا بردن سطح دسترسی

۱- آشنایی با بالا بردن سطح دسترسی

۲- بالا بردن سطح دسترسی

۳- اجرای برنامه ها

۴- دفاع در برابر بالا بردن سطح دسترسی

فصل چهارم – نرم افزار جاسوسی

۱- آشنایی با نرم افزار جاسوسی

۲- انواع نرم افزارهای جاسوسی

۳- ضبط فعالیت صفحه

۴- نرم افزار جاسوسی روی تلفن همراه

۵- دفاع در برابر نرم افزار جاسوسی

فصل پنجم – ضبط کننده های کیبورد

۱- مقایسه Keystroke Logger ها

۲- ضبط فعالیت کیبورد با جاسوس واقعی

۳- روش شناسی ضبط فعالیت کیبورد

۴- محافظت در برابر ضبط فعالیت کیبورد

فصل ششم – مخفی شدن از دید

۱- شنا کردن در جریان داده NTFS

۲- پنهان نگاری

۳- شیوه های پنهان نگاری

۴- مخفی کردن یک پیام با پنهان نگاری

۵- شناسایی پنهان نگاری

فصل هفتم – پوشاندن رد پا

۱- غیرفعال کردن Logging و مخفی کردن فایل ها

۲- چگونگی پوشاندن رد پا

فصل هشتم – نتیجه گیری

عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک اخلاقی : آموزش حملات DoS ( محروم سازی از سرویس ) “

مقدمه

۱- خوش آمدگویی

۲- چیزهایی که باید بدانید

۳- دانلود کردن ابزارها

فصل اول – محروم سازی از سرویس چیست؟

۱- آشنایی با محروم سازی از سرویس

۲- بررسی محیط تست

فصل دوم – زیرساخت محروم سازی از سرویس

۱- TCP SYN Flooding با استفاده از hping3

۲- Smurf Flooding با hping و Hyenae

۳- UDP Flooding با LOIC

۴- مسموم سازی ARP با ettercap

۵- استفاده از NTP برای تقویت کردن حملات

فصل سوم – محروم سازی از سرویس وایرلس

۱- خلع اعتبار یک هاست وایرلس

فصل چهارم – محروم سازی از سرویس برنامه

۱- Flood کردن HTTP با استفاده از GoldenEye

۲- تست صفحات وب با استفاده از OWASP Switchable

۳- آشنایی با BlackEnergy

۴- از بین بردن یک برنامه FTP

فصل پنجم – حملات سرویس SIP

۱- Flood کردن یک سرور SIP

فصل ششم – باج افزار

۱- آشنایی با Ransomware

۲- آشنایی با CryptoLocker

۳- آشنایی با Petya

فصل هفتم – تکنیک های کاهش خطرات

۱- مقابله با حملات محروم سازی از سرویس

۲- سرویس های ضد DoS تجاری

۳- شناسایی حملات نظیر به نظیر با استفاده از PeerShark

فصل هشتم – نتیجه گیری

۱- خلاصه

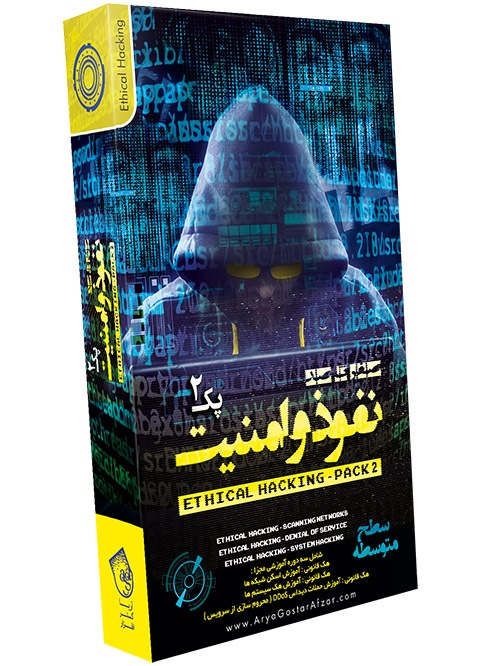

همراه با بهترین دوره های تخصصی آموزش هک اخلاقی زبان انگلیسی از اساتید معتبر بین المللی :

– Pluralsight – Ethical Hacking – Scanning Networks

دوره جامع آموزشی ۴ ساعته ” آموزش هک اخلاقی – آموزش هک شبکه ها ”

– Pluralsight – Ethical Hacking – System Hacking

دوره جامع آموزشی ۴ ساعته ” آموزش هک اخلاقی – آموزش هک سیستم ها ”

– Pluralsight – Ethical Hacking – Denial of Service

دوره جامع آموزشی ۳ ساعته ” آموزش هک اخلاقی – حملات دیداس و محروم سازی از سرویس ”

– Lynda – Essentials of Cryptography and Network Security

دوره جامع آموزشی ۲ ساعته ” کلیات رمز نگاری و امنیت شبکه ”

– Lynda – Troubleshooting Your Network with Wireshark

دوره جامع آموزشی ۳ ساعته ” حل مشکلات شبکه با وایرشارک ”

– همراه با جدیدترین نسخه سیستم عامل کالی لینوکس – Kali Linux به صورت Image + شبیه ساز

دیدگاهها

هیچ دیدگاهی برای این محصول نوشته نشده است.